In questa settimana si è visto una grande attenzione dei media generalisti su una vulnerabilità di OpenSSL, l’implementazione open source dei protocolli SSL e TLS, utilizzata da moltissimi “servizi Internet” che hanno il protocollo HTTPS abilitato, quali webserver, ma anche server VPN, firewall o altro.

La vulnerabilità è estremamente grave in quanto si stima che due terzi dei siti internet che implementano questo protocollo ne sia affetto e quindi i malintenzionati ne potessero reperire le password degli utenti e altre informazioni che normalmente resterebbero criptate. Un ulteriore evenienza, sempre sfruttando questa vulnerabilità, permette ad un agressore di gestire un sito che si presenti in tutto e per tutto come attendibile e di far si che il browser non ci segnali il certificato SSL come

In queste ore i fornitori un po’ ritardatari stanno aggiornando i propri sistemi, implentando la versione 1.0.1g del software OpenSSL, che è stata corretta non appena rilevato il bug. Non vi è però modo di sapere se questa falla sia stata sfruttata su di un particolare sito/servizio.

Ribadisco il termine “servizio” in quanto non sono solo i siti HTTPS a poterne essere affetti, bensi moltissimi dispositivi con sistemi embedeed quali firewall, server VPN, NAS, router, sistemi di videosorveglianza su IP, sistemi VoIP ed altri ancora. Per dare un’idea della portata del problema basti immaginare che più di 25 sistemi di Cisco avevano il bug presente.

La domanda che qualcuno ci ha fatto è: ma noi dobbiamo fare qualcosa?

Non per risolvere il problema: noi utenti non dobbiamo (possiamo sarebbe più corretto, forse) fare nulla in quanto il problema è server-side e quindi spetta agli amministratori dei vari sistemi controllare se il proprio sistema è affetto dal bug ed eventualmente rimediare aggiornandone il software.

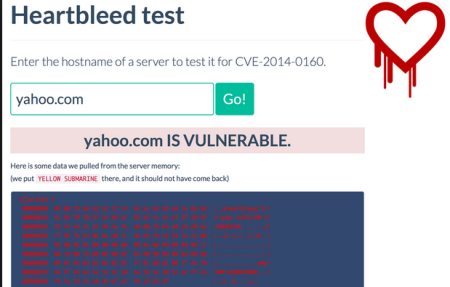

Da parte nostra sarà da controllare se un certo servizio ne è affetto, utilizzando ad esempio il tool on-line http://filippo.io/Heartbleed o https://lastpass.com/heartbleed/ e quindi, se ne è affetto non usare il servizio, mentre se non è vulnerabile bisogna, per sicurezza, cambiare la password che si utilizza per quel servizio.

Poi, vista la diffusione degli smartphone, viene spontaneo pensare che anche le app presenti su questi dispositivi possano essere vulnerabili per questo baco. È così infatti è: le app utilizzano servizi online che non necessariamente sono a noi conosciuti i server e quindi non possiamo verificarne la sicurezza per mezzo dei link appena indicati; ecco che un’app che siamo abituati ad utilizzare senza chiederci in modo approfondito cosa faccia, si trasforma in veicolo di divulgazione dei nostri dati a partire dalle password di accesso. In aiuto ci viene anche Lookout che ha rilasciato un’app per verificare la situazione sul proprio smartphone Android.

Fonti:

http://heartbleed.com/

http://attivissimo.blogspot.it/2014/04/heartbleed-falla-di-sicurezza-senza.html